4. level4, suck my brain

일단 어떡하지란 생각을 했고

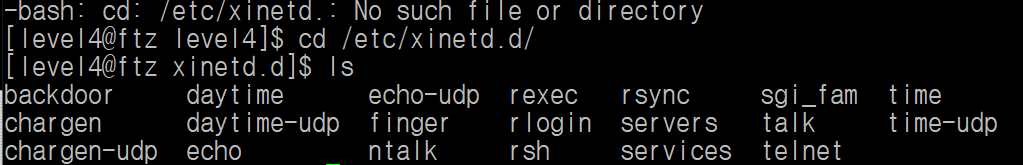

저 디렉토리 위치로 가보도록 한다.

이 디렉토리에 backdoor가 있다.

+backdoor? 뒷문으로, 시스템에 무단접근하기 위한 비상통로, 보안이 제거된 통로

+xinetd.d: 데몬 관리하는 데몬

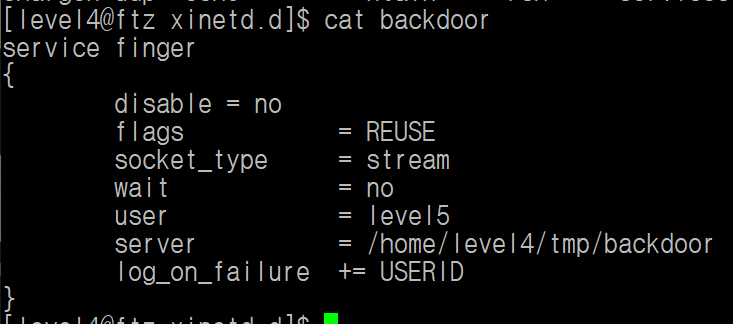

backdoor을 확인해보니, service finger가 있다.

프로그램 이름인가 했는데,

검색을 해보니 finger를 통해 네트워크 외부에서 시스템에 등록된

사용자 정보를 확인할 수 있으므로, 사용하지 않으면 중지해야 한다고 한다...

더 신기했던 건, who명령어는 현재 사용중인 명령어만 보여주지만

finger(사용자 정보 확인 서비스)는 시스템에 등록된 사람과 네트워크로 연결되어있는

다른 시스템에 등록된 사용자들에 대한 자세한 정보를 보여준다는 것이다.

위의 service finger에서 disable=yes로 하면 보안에 좋을 것 같단 생각을 했는데,

막으려는 과정 중에서 yes로 바꾸는 과정도 포함된다고 한다.

그 다음 어떻게 해야될 지 모르겠어서,

구글의 힘을 빌렸다

finger 서비스를 사용하면 저기 서버부분

즉, /home/level4/tmp/backdoor 프로그램이

level5권한으로 수행된다고 한다..

그럼 일단 서버에 있는 경로로 이동한다.

해당 경로로 가보니, 아무 파일도 없다.

비밀번호를 알아내는 명령어를 수행하는 코드를 짜야할 듯 하다...

$ vi backdoor.c

다 썼다면, esc + 작성 내용 + ':wq' 하고 완료한다.

$ gcc -o backdoor backdoor.c

위의 명령어로 컴파일해준다.

그래서 './backdoor'을 했는데,

아무 일도 일어나지 않았다.

검색해보니 finger를 사용해야 한다고 한다.

finger 사용법은 아래와 같다고 한다.

$finger [사용자]@[host]

그럼 아래 문자가 나오고, 밑에 답이 나온다.

'system' 카테고리의 다른 글

| [ftz]level6 풀이 (0) | 2021.02.02 |

|---|---|

| ftz level5 (0) | 2021.01.28 |

| ftz level2 (0) | 2021.01.18 |

| ftz level3 (0) | 2021.01.17 |

| FTZ level1 (0) | 2021.01.14 |